Как работодатели следят за своим персоналом

Привет, друзья. Примерно треть сотрудников компаний, чьи обязанности связаны с работой на ПК, подозревают, что за ними скрыто следят их работодатели. Как минимум десятая часть сотрудников уже по факту столкнулась с тем, что работодатель мониторил их работу за компьютером, проверял посещённые сайты, читал личную переписку. А некоторые компании и вовсе следят за сотрудниками открыто, иногда даже демонстративно, действуя таким образом на упреждение нежелательных со стороны сотрудников действий. Зачем компании следят за своим персоналом? Какие способы для этого используют? Как выявить слежку, если она скрытая?

Как работодатели следят за своим персоналом

Содержание статьи:

1. Зачем компании следят за своим персоналом

К слежке за сотрудниками компании вынуждены прибегать в целях защиты своих интересов. Например, банки обязаны защищать информацию, составляющую банковскую тайну. Предприятия, производящие какую-то продукцию, или организации, занимающиеся разработками, должны принимать меры по борьбе с промышленным шпионажем. Торговые компании могут охранять свои контрагентские базы данных. Сервисные организации путём открытой слежки за сотрудниками и анализа эффективности их работы могут улучшать качество обслуживания. Это что касается специфики работы компаний.

Любой организации, чем бы она ни занималась, но которая скрывает часть прибыли в целях уплаты меньшей суммы налогов, всегда есть чего бояться – что чёрная бухгалтерия попадёт туда, куда не надо.

Скрытая слежка в некоторых компаниях применяется для оценки эффективности работы сотрудников.

2. Какие бывают методы слежки за сотрудниками?

Помимо мониторинга рабочих помещений с помощью видеонаблюдения и прослушки компании могут отслеживать работу сотрудников за их компьютерами, в среде операционных систем и на уровне локальной сети. В зависимости от масштабов организаций и профессионального уровня IT-специалистов способы слежки могут быть разными. Что это за способы, и как их выявить в среде Windows?

Обычный просмотр активности пользователя компьютера

Вверенные сотрудникам для выполнения их обязанностей ПК уполномоченные работодателем лица могут проверять физически, когда самих сотрудников нет на рабочем месте. У таких лиц для этих целей обычно есть доступ к администраторской учётной записи компьютера. Что они могут отслеживать? Да всё, что могут отследить — файлы на жёстком диске, установленные программы, интернет-активность, журнал событий операционной системы и т.п.

Как понять, копается ли в вашем рабочем компьютере кто-то во время вашего отсутствия? В этом поможет разобраться бесплатная портативная утилита TurnedOnTimesView. Она выдаёт информацию обо всех завершениях работы компьютера, будь это выключение, погружение в сон или перезагрузка, за месячный период. В её окне увидим дату и время последнего выключения компьютера. Ну и поймём, мы или не мы его выключали.

Скачать утилиту TurnedOnTimesView можно здесь:https://www.nirsoft.net/utils/computer_turned_on_times.html

Плюс к этому, крайне полезно взять за правило не хранить пароли в браузере, в конце рабочего дня выходить из своих аккаунтов в соцсетях, а сами их, где возможно, настроить на двухфакторную авторизацию с подтверждением входа через личный телефон.

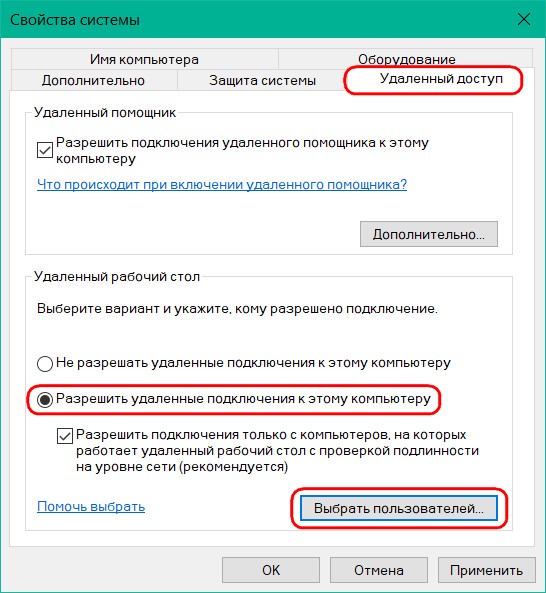

Удалённый доступ

В более-менее крупных компаниях обычно есть локальная сеть, в которую объединены все рабочие компьютеры. И управляют этой сетью системные администраторы. Они мониторят сетевой и интернет-трафик, а также могут удалённо подключаться к компьютерам сотрудников. Иногда для решения возникших у них проблем по их же запросу, а иногда по указке работодателя. В Windows есть свои встроенные средства удалённого взаимодействия с клиентскими компьютерами по локальной сети, администраторы могут подключаться с помощью протокола RDP. В том числе с использованием режима теневого подключения – без подтверждения подключения, без перехвата управления и, соответственно, блокировки работы пользователя. Также они могут использовать сторонние программы типа TeamViewer или Radmin для удалённого подключения через Интернет, а у них — свои специфические преимущества.

Изначально ПО для удалённого доступа не предназначено для скрытой слежки за клиентскими компьютерами. Его предназначение – удалённая настройка, решение проблем, обеспечение корпоративной связи и т.п. Но если по вам есть отмашка свыше, системному администратору не составит труда подключиться к вашему рабочему столу и отследить или даже записать видео о том, что происходит у вас на экране.

Как понять, что системный администратор имеет доступ к вашему рабочему столу? Ну такой вопрос может стоять у вас, если вы на работе новенький. Самый простой вариант — аккуратно, ненавязчиво спросить об этом сотрудников. Или обратиться к системщику с какой-то проблемой, чтобы посмотреть, подключится ли он удалённо для её решения. Можно посмотреть, какие программы висят в системном трее. Можно заглянуть в свойства системы, выставлено ли там разрешение для удалённых подключений, и какие пользователи могут подключаться по RDP.

Можно в диспетчере задач периодически отслеживать, подключён ли в данный момент кто-то по RDP.

Если компьютер слабый, удалённое подключение даст о себе знать резким снижением производительности Windows.

Хоть механизмы удалённого доступа изначально и не являются инструментами слежки, системщики могут скрывать или маскировать их процессы на клиентских компьютерах, чтобы сотрудники не отключали их. Однако механизмы удалённого доступа не являются эффективными в плане слежки, для этого есть специальный тип софта – кейлоггеры для работодателей.

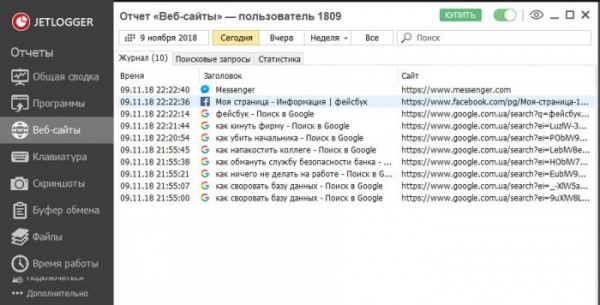

Кейлоггеры

Компании, предлагающие программы-кейлоггеры, не могут официально позиционировать такого рода продукты для всей подряд аудитории, ибо слежка незаконна, потому называют их средствами родительского контроля или мониторинга персонала для работодателей. Или ещё — системы контроля сотрудников и учёта рабочего времени. Но как их политкорректно ни назови, в сути своей это кейлоггеры.

Что могут такого рода программы? Многое:• Фиксируют все запущенные программы, ведут по ним статистику активности;• Фиксируют все посещённые сайты, ведут по ним статистику активности, отслеживают поисковые запросы;

• Фиксируют ввод с клавиатуры;• Отслеживают файлы, которые воспроизводились, или над которыми проводилась работа;• Могут через определённые промежутки времени делать скриншоты экрана, фото с веб-камеры, записывать речь с микрофона;

• Могут перехватывать сообщения в соцсетях и мессенджерах;• Систематизируют данные и выдают статистику активности.

Результаты слежки кейлоггеры с определённой периодикой отправляют работодателю по FTP, электронной почте или с использованием иных средств коммуникации. Некоторые предусматривают даже поставку отслеженных данных в режиме реального времени.

В числе таких программ-кейлоггеров: Jetlogger, Kickidler, BitCop, CrocoTime, Disciplina, Mipko Employee Monitor, LanAgent.

Как выявить, отслеживает ли работодатель вашу активность таким вот образом? Кейлоггеры специально заточены под слежку, потому их процессы не отображаются в диспетчере задач, их папки установки скрыты, их не найти в перечне деинсталляции, а удаляются они через свой же интерфейс. Проще грамотно влиться в коллектив и получить инсайдерскую информацию по этому (и не только) вопросу. Есть ещё способ с провокацией реакции руководства, но я бы вам его не советовал применять на деле.

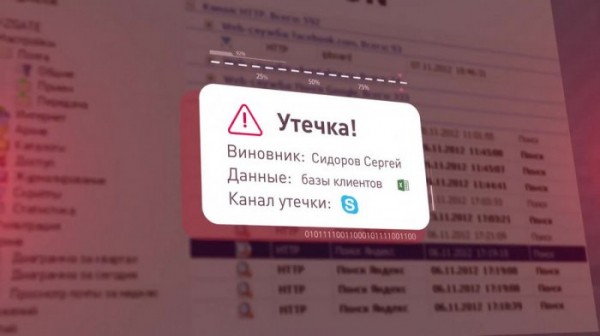

DLP-системы

В серьёзных организациях используются DLP-системы – комплексное сетевое ПО для упреждения утечки секретной информации через Интернет. DLP-системы анализируют трафик, выходящий за пределы локальных сетей компаний.

При выявлении слива секретной информации они блокируют передачу данных и отправляют уведомление об инциденте сотрудникам службы безопасности компании.

Вот некоторые примеры DLP-систем: Zecurion Zgate, Symantec DLP, InfoWatch Traffic Monitor, Falcongaze SecureTower, SearchInform SIEM.

В серьёзных организациях с жёстким подходом в плане охраны внутренней информации сотрудникам-новичкам без наставника-старожила никак не обойтись. Чтобы не попасть в неприятную ситуацию, лучше в подходящей обстановке расспросить коллег о негласной корпоративной политике – о тех нюансах, о которых на официальном вводном инструктаже не предупреждают.